La información es uno de los activos más valiosos de cualquier organización, y protegerla no depende únicamente de sistemas de seguridad avanzados. En el día a día, las prácticas de los empleados juegan un papel crucial para evitar fugas de información. Ser discreto en el trabajo no es solo una habilidad, es una responsabilidad clave en la era digital. ¿Qué significa ser discreto? ¿Cómo podemos proteger la información sensible en un entorno tan dinámico? En este post, vamos a descubrir la relevancia de la discreción y las mejores prácticas para evitar la divulgación accidental de datos sensibles. ¡Vamos a verlo!

¿Qué significa la discreción en el entorno laboral?

La discreción en el entorno laboral implica la capacidad de los empleados para gestionar la información de manera responsable, evitando la divulgación no autorizada tanto dentro como fuera de la empresa. No se trata solo de proteger información confidencial en papel, sino también de ser conscientes de cómo hablamos, compartimos datos o manejamos dispositivos electrónicos en el día a día.

La confidencialidad en el ámbito laboral tiene una base legal en muchos países. Desde un punto de vista jurídico, el deber de confidencialidad parte de la buena fe en las relaciones laborales. Esto se traduce en una expectativa de que los empleados, independientemente de su nivel en la empresa, manejen con discreción la información a la que tienen acceso. No se trata solo de contratos específicos o cláusulas de confidencialidad, sino de un deber implícito de actuar con responsabilidad en el manejo de datos.

Las consecuencias de la falta de discreción

Las consecuencias de ser indiscretos pueden ser mucho más serias de lo que pensamos. Un simple comentario fuera de lugar o un correo enviado a la persona equivocada pueden poner en jaque la reputación de una empresa, su situación legal o incluso su ventaja competitiva. ¡Un pequeño descuido puede tener grandes repercusiones!

Tipos de fugas de información

Las fugas de información pueden clasificarse en dos tipos: internas y externas. Las internas ocurren cuando empleados, ya sea por descuido o de manera intencionada, exponen información sensible. Las fugas externas, por otro lado, son perpetradas por personas o entidades ajenas a la organización, como hackers o competidores. En ambos casos, las consecuencias pueden ser desastrosas para la empresa.

Causas comunes de fugas de información

- Errores humanos: En muchos casos, la divulgación accidental de información ocurre por un simple error humano, como enviar un correo electrónico a la persona equivocada o discutir información confidencial en un entorno inapropiado.

- Falta de formación: Los empleados que no reciben formación adecuada en seguridad de la información son más propensos a cometer errores que pongan en riesgo los datos confidenciales de la empresa.

- Fuga de información intencionada: Los empleados descontentos o aquellos que buscan beneficiarse personalmente pueden compartir información sensible de manera deliberada con competidores u otros terceros.

Fuga de información: Causas y consecuencias

Las fugas de información, tanto internas como externas, pueden causar graves daños a la empresa. Algunos ejemplos de consecuencias incluyen:

- Sanciones legales: En muchos países, las empresas están sujetas a leyes estrictas sobre protección de datos. Una fuga puede resultar en fuertes sanciones económicas y legales.

- Pérdida de reputación: La confianza de los clientes y socios comerciales es difícil de recuperar después de una fuga de información.

- Pérdida de ventaja competitiva: La divulgación de secretos comerciales puede beneficiar a competidores, erosionando la posición de la empresa en el mercado.

Protocolo de actuación ante una fuga de información

Si ocurre una fuga de información, es esencial que la empresa tenga un protocolo de actuación claro. Entre las medidas que deben tomarse están la notificación inmediata a las partes afectadas, la auditoría del incidente y la implementación de medidas correctivas para prevenir futuros incidentes.

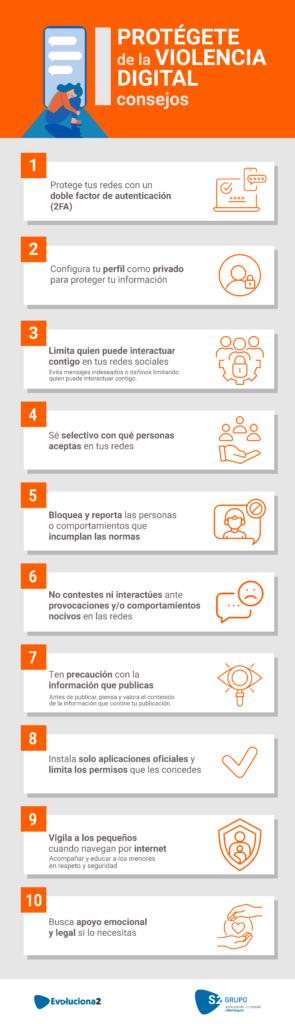

Mejores prácticas para evitar la divulgación accidental de información sensible

1. Mantén conversaciones confidenciales en lugares privados

Es crucial que las discusiones sobre información sensible se realicen en áreas cerradas o privadas. Las oficinas abiertas o las áreas comunes no son adecuadas para este tipo de conversaciones, ya que pueden ser fácilmente escuchadas por personas no autorizadas.

2. Usa contraseñas seguras y cifrado

Proteger la información digital con contraseñas seguras y herramientas de cifrado es fundamental. Dejar sesiones abiertas o documentos sin protección expone a la empresa a posibles fugas de información.

3. Implementa políticas claras de acceso a la información

El acceso a información sensible debe estar restringido a aquellos empleados que realmente necesitan conocerla. Limitar el acceso basado en roles y funciones dentro de la empresa minimiza los riesgos de una divulgación accidental.

4. Establece acuerdos de confidencialidad

Siempre que se comparta información confidencial con terceros (como contratistas, proveedores o clientes), es esencial contar con acuerdos de confidencialidad escritos y firmados. Esto protege legalmente la información en caso de divulgación no autorizada.

5. Capacitación continua en seguridad de la información

La formación constante en prácticas seguras de manejo de información es clave. Los empleados deben estar al tanto de las políticas de la empresa y de las posibles consecuencias de una fuga de información, tanto para ellos como para la organización.

Conclusión

La discreción en el lugar de trabajo es una responsabilidad compartida por todos los empleados. Las fugas de información ya sean accidentales o intencionadas, pueden tener consecuencias graves para la empresa. Siguiendo buenas prácticas de manejo de información y fomentando una cultura de confidencialidad, las organizaciones pueden minimizar el riesgo de divulgaciones no autorizadas y proteger sus activos más valiosos.