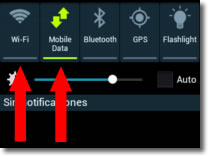

Whatsapp se ha convertido para muchos de nosotros en uno de los medios de comunicación más empleados actualmente donde podemos mantener conversaciones con decenas de personas. Muchas de esas conversaciones guardan información o datos importantes que pueden sernos útiles en cualquier momento, por lo que decidimos no borrarlas para poder consultarlas en cualquier momento.

Pero la aplicación no cuenta con ninguna herramienta que permita trasladar estas conversaciones entre diferentes terminales, lo que se convierte en un gran inconveniente cuando decidimos cambiar de teléfono.

No obstante, si nuestro cambio es de un Android a otro, podemos hacerlo sin mucha complicación, aunque deberemos realizar unos cuantos pasos que ahora explicaremos con todo el detalle posible.

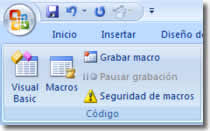

Los documentos habituales de Microsoft Office, tan de sobra conocidos como Word, Excel o PowerPoint entre otros, pueden llevar incluidos pequeños programas llamados ‘Macros’ que los prepara el autor y que normalmente tienen la función de automatizar algún proceso.

Los documentos habituales de Microsoft Office, tan de sobra conocidos como Word, Excel o PowerPoint entre otros, pueden llevar incluidos pequeños programas llamados ‘Macros’ que los prepara el autor y que normalmente tienen la función de automatizar algún proceso.

Este es el caso típico de las botnets, que normalmente están compuestas por miles de ordenadores y, en el caso de las más grandes, por cientos de miles, que suelen estar diseñadas para obtener información personal, detalles de tarjetas de crédito, datos de contacto como teléfonos y direcciones… sin que sus propietarios sepan que están infectados. Además de los inconvenientes que supone tener un ordenador infectado y que los cibercriminales puedan obtener nuestros datos, existe un problema aún mayor: muchas veces estos equipos se usan para cometer otros crímenes tales como robos de identidad, fraudes, ataques a redes y páginas web, etc.

Este es el caso típico de las botnets, que normalmente están compuestas por miles de ordenadores y, en el caso de las más grandes, por cientos de miles, que suelen estar diseñadas para obtener información personal, detalles de tarjetas de crédito, datos de contacto como teléfonos y direcciones… sin que sus propietarios sepan que están infectados. Además de los inconvenientes que supone tener un ordenador infectado y que los cibercriminales puedan obtener nuestros datos, existe un problema aún mayor: muchas veces estos equipos se usan para cometer otros crímenes tales como robos de identidad, fraudes, ataques a redes y páginas web, etc.