Los archivos que borramos en nuestros dispositivos electrónicos no se eliminan completamente, simplemente se ocultan y con programas especializados es posible recuperarlos. Android no es una excepción y las fotos, vídeos y otros tipos de archivos que borramos quedan en su memoria aunque no los veamos.

Entonces ¿cómo podemos eliminar definitivamente los archivos en un dispositivo Android?

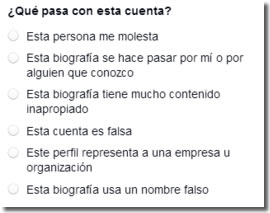

Como en la vida real, si somos molestados o somos testigos de que algo no cumple con la Ley, podemos, incluso debemos denunciarlo. En esta enorme red social también tenemos mecanismos para denunciar las conductas que no cumplen con las normas impuestas por los administradores. En principio están pensadas para procurar la seguridad de las personas y conseguir que todos podamos sentirnos cómodos independientemente de nuestros orígenes o creencias.

Como en la vida real, si somos molestados o somos testigos de que algo no cumple con la Ley, podemos, incluso debemos denunciarlo. En esta enorme red social también tenemos mecanismos para denunciar las conductas que no cumplen con las normas impuestas por los administradores. En principio están pensadas para procurar la seguridad de las personas y conseguir que todos podamos sentirnos cómodos independientemente de nuestros orígenes o creencias. Estas aplicaciones podrán llevar a cabo el cometido para el que se han diseñado siempre que puedan utilizar los diferentes elementos que componen el teléfono, como la cámara, el micrófono, los sensores GPS, etc.

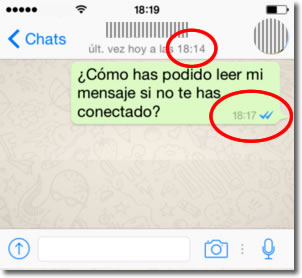

Estas aplicaciones podrán llevar a cabo el cometido para el que se han diseñado siempre que puedan utilizar los diferentes elementos que componen el teléfono, como la cámara, el micrófono, los sensores GPS, etc. Los delincuentes informáticos no descansan. En esta ocasión el objetivo son los usuarios de dispositivos Apple.

Los delincuentes informáticos no descansan. En esta ocasión el objetivo son los usuarios de dispositivos Apple.

Si algo ha crecido en el mundo online son los servicios para facilitar el contacto entre personas. Los hay de muchos tipos y orientados a diferentes perfiles, pero todos tienen en común el uso de la Red y las herramientas de búsqueda automatizadas para facilitar los encuentros.

Si algo ha crecido en el mundo online son los servicios para facilitar el contacto entre personas. Los hay de muchos tipos y orientados a diferentes perfiles, pero todos tienen en común el uso de la Red y las herramientas de búsqueda automatizadas para facilitar los encuentros.