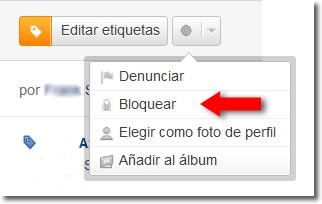

La última novedad en Facebook ha sido la aparición de un nuevo icono en la parte superior derecha, en su barra azul. Es un pequeño candado que si lo pulsamos nos abre un desplegable con las opciones principales de configuración de la privacidad.

La última novedad en Facebook ha sido la aparición de un nuevo icono en la parte superior derecha, en su barra azul. Es un pequeño candado que si lo pulsamos nos abre un desplegable con las opciones principales de configuración de la privacidad.

Es un intento de facilitar a los usuarios su configuración, aunque no estoy muy seguro de que lo hayan conseguido, pues la información que allí aparece es más bien escasa.

Este nuevo icono aparecerá de forma progresiva en todos los usuarios, por lo que si aún no lo ves, no tardarás en hacerlo.

Significado de las nuevas opciones de privacidad

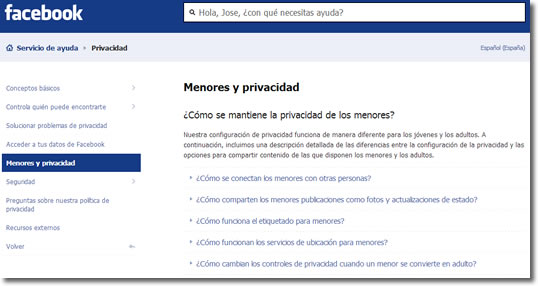

Tras la reciente publicación del

Tras la reciente publicación del

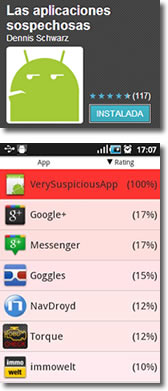

Las aplicaciones que instalamos incluyen generalmente herramientas de todo tipo y también juegos. Según las funciones que tenga esa aplicación será lógico que necesite unos u otros permisos para poder funcionar.

Las aplicaciones que instalamos incluyen generalmente herramientas de todo tipo y también juegos. Según las funciones que tenga esa aplicación será lógico que necesite unos u otros permisos para poder funcionar. Es un ejercicio recomendable buscarnos en Google de vez en cuando, sobre todo nuestros datos más sensibles como DNI, cuenta bancaria o nuestra dirección. En muchas ocasiones nos llevamos alguna sorpresa no deseada. No es difícil que nuestro nombre y DNI aparezcan en algún listado publicado por algún Ayuntamiento, por ejemplo, por una multa a un coche mal estacionado. Quizá ni nos hemos enterado y probablemente ni la hemos pagado (porque no ha llegado la carta), pero nuestros datos aparecen públicos para cualquiera que los busque.

Es un ejercicio recomendable buscarnos en Google de vez en cuando, sobre todo nuestros datos más sensibles como DNI, cuenta bancaria o nuestra dirección. En muchas ocasiones nos llevamos alguna sorpresa no deseada. No es difícil que nuestro nombre y DNI aparezcan en algún listado publicado por algún Ayuntamiento, por ejemplo, por una multa a un coche mal estacionado. Quizá ni nos hemos enterado y probablemente ni la hemos pagado (porque no ha llegado la carta), pero nuestros datos aparecen públicos para cualquiera que los busque. Es una herramienta muy completa, ideal para administradores de redes, que muestra información demasiado compleja para el usuario medio. Pero la función que quería comentar no requiere tener conocimientos avanzados. Aunque está en inglés, su funcionamiento es tan sencillo que no requiere entender el idioma.

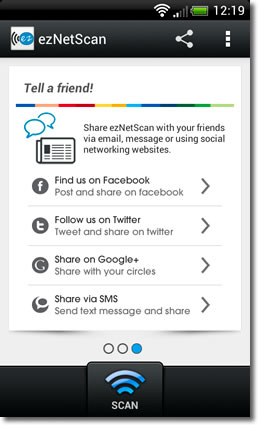

Es una herramienta muy completa, ideal para administradores de redes, que muestra información demasiado compleja para el usuario medio. Pero la función que quería comentar no requiere tener conocimientos avanzados. Aunque está en inglés, su funcionamiento es tan sencillo que no requiere entender el idioma.