Nuestros teléfonos inteligentes nos ofrecen multitud de funciones y posibilidades, pero lo que realmente empleamos para hacer uso de la mayoría de ellas son las aplicaciones que instalamos tras su compra.

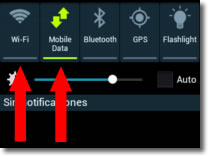

Estas aplicaciones podrán llevar a cabo el cometido para el que se han diseñado siempre que puedan utilizar los diferentes elementos que componen el teléfono, como la cámara, el micrófono, los sensores GPS, etc.

Estas aplicaciones podrán llevar a cabo el cometido para el que se han diseñado siempre que puedan utilizar los diferentes elementos que componen el teléfono, como la cámara, el micrófono, los sensores GPS, etc.

Por razones de seguridad, especialmente relacionada con la privacidad, los diseñadores de los sistemas operativos de nuestros smartphones los han dotado de un mecanismo de protección conocido como “permisos” y que todo usuario debería conocer.

Los delincuentes informáticos no descansan. En esta ocasión el objetivo son los usuarios de dispositivos Apple.

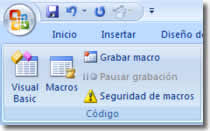

Los delincuentes informáticos no descansan. En esta ocasión el objetivo son los usuarios de dispositivos Apple. Los documentos habituales de Microsoft Office, tan de sobra conocidos como Word, Excel o PowerPoint entre otros, pueden llevar incluidos pequeños programas llamados ‘Macros’ que los prepara el autor y que normalmente tienen la función de automatizar algún proceso.

Los documentos habituales de Microsoft Office, tan de sobra conocidos como Word, Excel o PowerPoint entre otros, pueden llevar incluidos pequeños programas llamados ‘Macros’ que los prepara el autor y que normalmente tienen la función de automatizar algún proceso.

Este es el caso típico de las botnets, que normalmente están compuestas por miles de ordenadores y, en el caso de las más grandes, por cientos de miles, que suelen estar diseñadas para obtener información personal, detalles de tarjetas de crédito, datos de contacto como teléfonos y direcciones… sin que sus propietarios sepan que están infectados. Además de los inconvenientes que supone tener un ordenador infectado y que los cibercriminales puedan obtener nuestros datos, existe un problema aún mayor: muchas veces estos equipos se usan para cometer otros crímenes tales como robos de identidad, fraudes, ataques a redes y páginas web, etc.

Este es el caso típico de las botnets, que normalmente están compuestas por miles de ordenadores y, en el caso de las más grandes, por cientos de miles, que suelen estar diseñadas para obtener información personal, detalles de tarjetas de crédito, datos de contacto como teléfonos y direcciones… sin que sus propietarios sepan que están infectados. Además de los inconvenientes que supone tener un ordenador infectado y que los cibercriminales puedan obtener nuestros datos, existe un problema aún mayor: muchas veces estos equipos se usan para cometer otros crímenes tales como robos de identidad, fraudes, ataques a redes y páginas web, etc.